Bảo Mật Secrets Trong Dự Án: Đừng Để Dữ Liệu Nhạy Cảm Thành Điểm Yếu Chết Người

Trong thế giới lập trình, một trong những sai lầm phổ biến nhưng nguy hiểm nhất là lưu trữ secrets—bao gồm API keys, token xác thực, thông tin đăng nhập cơ sở dữ liệu—một cách không an toàn. Hầu hết lập trình viên đều quen thuộc với việc sử dụng tệp .env để quản lý những thông tin này, nhưng liệu đây có thực sự là phương pháp tối ưu?

Hãy thử tưởng tượng: bạn đang phát triển một ứng dụng quan trọng, mọi thứ hoạt động trơn tru, nhưng chỉ vì một tệp .env bị lộ mà hệ thống của bạn bị đánh sập, dữ liệu người dùng bị đánh cắp và bạn không hề hay biết cho đến khi quá muộn. Đây không chỉ là một câu chuyện giả tưởng, mà đã từng xảy ra với không ít công ty, từ startup cho đến những tập đoàn lớn.

Sự Nguy Hiểm Khi Lưu Trữ Secrets Trong .env

Tệp .env vốn không được thiết kế để chống lại các cuộc tấn công. Chỉ cần một sai lầm nhỏ, như vô tình commit lên GitHub hay bị xâm nhập máy chủ, là đủ để secrets của bạn rơi vào tay kẻ xấu. Khi điều này xảy ra, hậu quả có thể rất nghiêm trọng: tài nguyên bị khai thác trái phép, dữ liệu khách hàng bị rò rỉ, hệ thống bị chiếm quyền điều khiển mà bạn không hề hay biết.

Nhiều lập trình viên nghĩ rằng thêm .env vào .gitignore là đủ an toàn, nhưng thực tế không đơn giản như vậy. Nếu một thành viên trong nhóm gửi file .env qua email hoặc chat nội bộ mà không mã hóa, nếu tệp .env bị lưu trữ trong backup hệ thống mà không được bảo vệ đúng cách, hoặc nếu một hacker tấn công vào server và tìm thấy nó, thì toàn bộ lớp phòng thủ của bạn sẽ sụp đổ ngay lập tức.

Làm Thế Nào Để Bảo Mật Secrets Một Cách Hiệu Quả?

1. Sử Dụng Secret Manager Thay Vì Lưu Trữ Trong Mã Nguồn

Thay vì giữ secrets trong .env, bạn có thể sử dụng Secret Manager—một giải pháp chuyên dụng để lưu trữ và quản lý thông tin nhạy cảm một cách an toàn. Các nền tảng lớn như AWS Secrets Manager, Google Cloud Secret Manager, HashiCorp Vault đều cung cấp khả năng bảo vệ secrets với cơ chế mã hóa mạnh mẽ, kiểm soát truy cập chi tiết và khả năng tự động xoay vòng keys định kỳ.

Điểm mạnh của Secret Manager nằm ở việc nó không lưu trữ secrets trực tiếp trong mã nguồn hay hệ thống file. Thay vào đó, ứng dụng của bạn sẽ truy xuất dữ liệu trực tiếp từ Secret Manager khi cần, giúp giảm thiểu nguy cơ bị rò rỉ ngay cả khi mã nguồn bị lộ.

2. Mã Hóa Secrets Trước Khi Lưu Trữ

Nếu vì một lý do nào đó bạn vẫn cần lưu trữ secrets trong file .env, hãy mã hóa chúng trước khi lưu. Điều này giúp bảo vệ thông tin ngay cả khi tệp .env bị đánh cắp. Một số công cụ hỗ trợ mã hóa như SOPS của Mozilla, dotenv-vault hay đơn giản hơn là sử dụng OpenSSL để mã hóa thủ công.

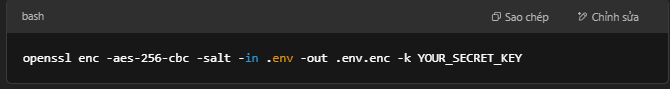

Ví dụ, bạn có thể sử dụng lệnh sau để mã hóa file .env:

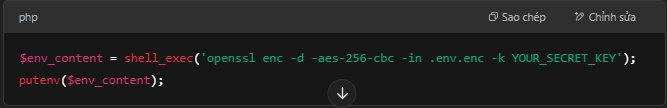

Sau đó, trong ứng dụng, bạn sẽ cần giải mã nó trước khi sử dụng:

Sau đó, trong ứng dụng, bạn sẽ cần giải mã nó trước khi sử dụng:

Bằng cách này, ngay cả khi ai đó lấy được tệp .env.enc, họ cũng không thể đọc được nội dung bên trong mà không có khóa giải mã.

Bằng cách này, ngay cả khi ai đó lấy được tệp .env.enc, họ cũng không thể đọc được nội dung bên trong mà không có khóa giải mã.

3. Sử Dụng Biến Môi Trường Hệ Thống Để Lưu Trữ Secrets

Một cách tiếp cận khác là lưu trữ secrets trực tiếp trong biến môi trường hệ thống thay vì lưu trong tệp .env. Điều này giúp loại bỏ hoàn toàn nguy cơ tệp .env bị lộ.

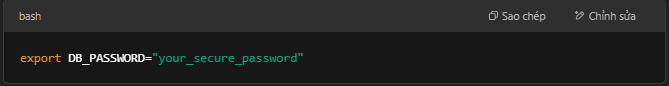

Trên Linux và macOS, bạn có thể đặt biến môi trường như sau:

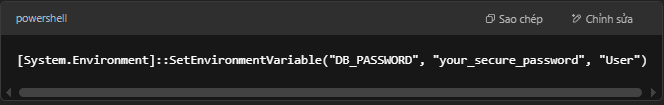

Trên Windows (PowerShell):

Trên Windows (PowerShell):

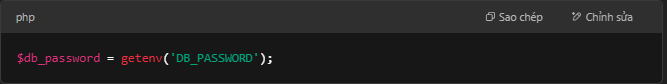

Trong ứng dụng, bạn có thể truy xuất giá trị này bằng cách gọi getenv():

Trong ứng dụng, bạn có thể truy xuất giá trị này bằng cách gọi getenv():

Phương pháp này đặc biệt hữu ích khi triển khai ứng dụng trên các nền tảng như Docker, Kubernetes, nơi bạn có thể khai báo secrets như một phần của cấu hình môi trường thay vì lưu trữ trong mã nguồn.

Phương pháp này đặc biệt hữu ích khi triển khai ứng dụng trên các nền tảng như Docker, Kubernetes, nơi bạn có thể khai báo secrets như một phần của cấu hình môi trường thay vì lưu trữ trong mã nguồn.

Lời Kết: Đừng Để Một Sai Lầm Nhỏ Trở Thành Thảm Họa Lớn

Bảo mật secrets không phải là một tùy chọn, mà là một yếu tố sống còn đối với mọi dự án phần mềm. Nếu bạn vẫn đang lưu trữ API keys và mật khẩu database trong file .env mà không có cơ chế bảo vệ, hãy thay đổi ngay trước khi quá muộn.

Hãy đầu tư thời gian vào việc sử dụng Secret Manager, mã hóa dữ liệu, và khai thác biến môi trường hệ thống để đảm bảo rằng secrets của bạn luôn được bảo vệ ở mức cao nhất. Một hệ thống bảo mật tốt không chỉ giúp bạn tránh rủi ro, mà còn thể hiện sự chuyên nghiệp trong cách bạn xây dựng và vận hành phần mềm.

Bạn đã từng gặp sự cố liên quan đến bảo mật secrets chưa? Hãy chia sẻ câu chuyện của bạn để cùng rút kinh nghiệm!

All rights reserved