Tunning, Hardening hệ thống OS Linux theo OpenScap

1. Cài đặt hệ điều hành.

- Dowload file ISO Redhat Enterprise 8.8 trên trang chủ của Redhat: https://developers.redhat.com/products/rhel/download

- Dựng máy chủ bằng Vmware Workstation 17

- NAT mạng trong Vmware để kết nối mạng cho máy ảo.

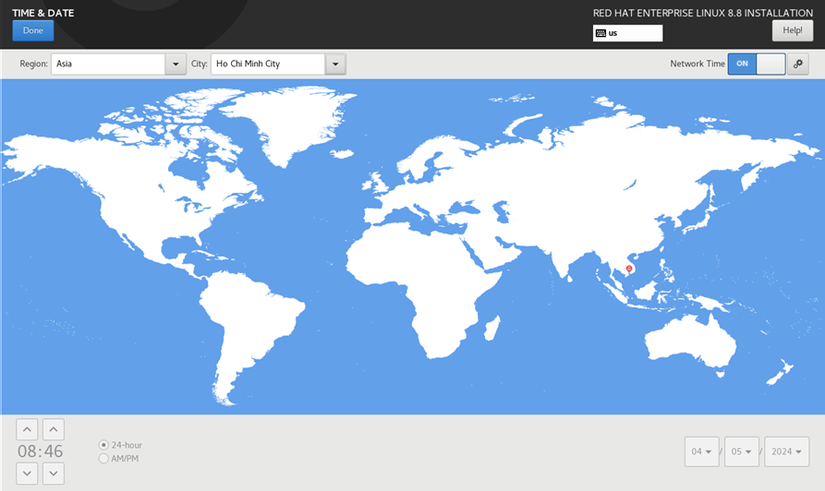

- Cấu hình Time & Date chọn region: Asia , City: Ho Chi Minh City và bật NTP để luôn đồng bộ với NTP Server.

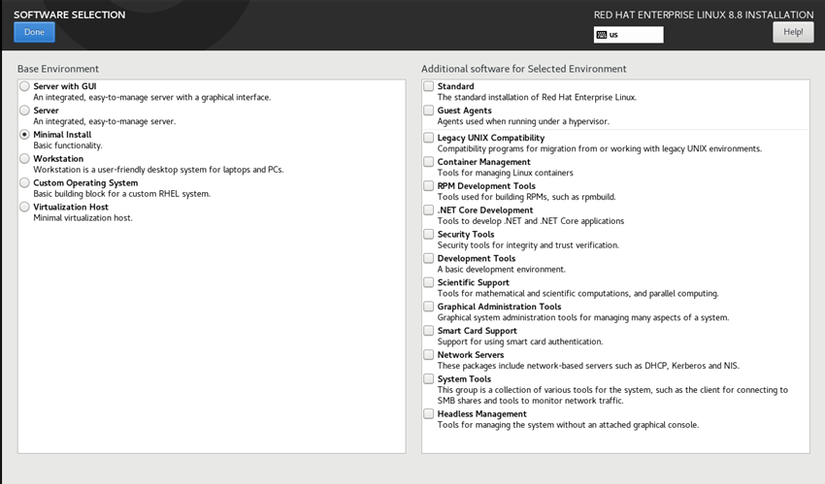

- Phần Software Selection chọn bản Minimal.

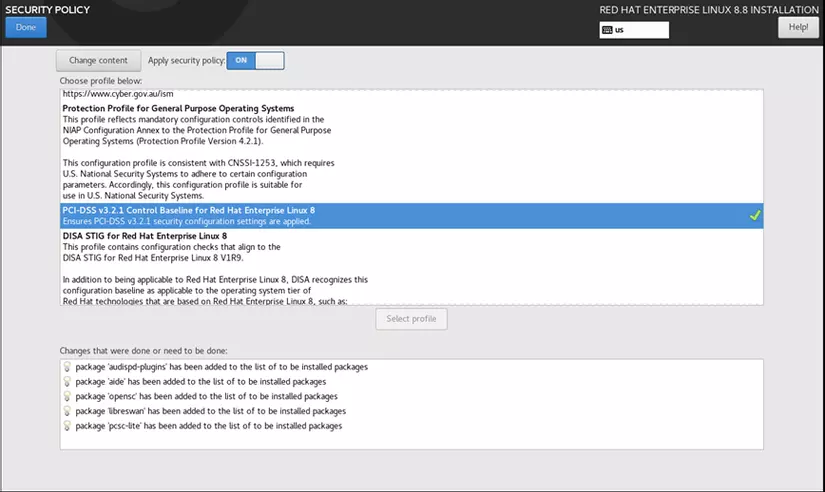

- Mục Security Policy chọn: PCI-DSS v3.2.1 Control Baseline for Red Hat Enterprise Linux 8 để khi cài đặt hdh phải tuân thủ theo chính sách bảo mật PCI-DSS v3.2.1 Control Baseline for Redhat Enterprise Linux 8.

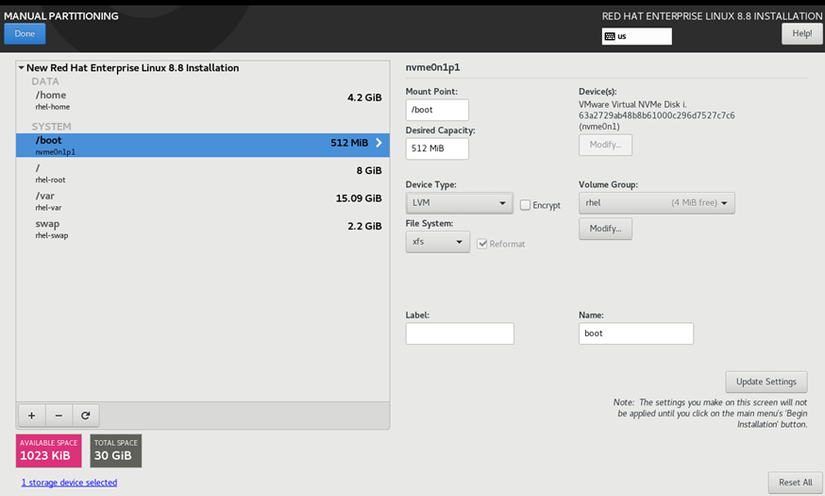

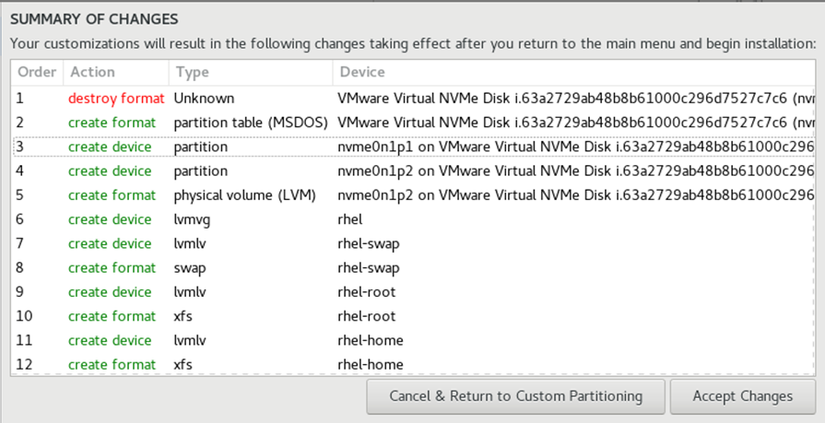

- Phần Manual Partitioning sử dụng LVM để quản lí các phân vùng.

- Hoàn thiện cài đặt phân vùng thì nhấn:** Accept Changes**

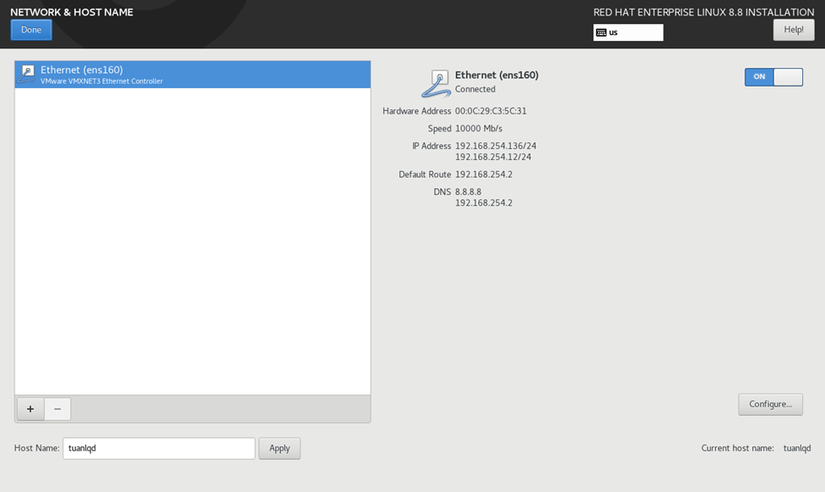

- Cấu hình Network (Cấu hình Ipv4).

2. Hardening hệ điều hành.

Sau khi cài đặt hệ điều hành thì cần kiểm tra độ bảo mật của hệ thống bằng** OpenSCAP**.

Thực hiện các lệnh như sau:

-

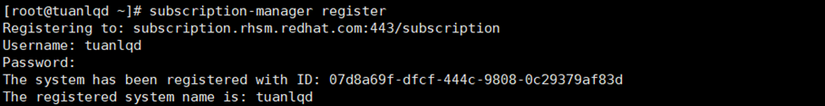

Để đăng kí hệ thống với tài khoản của Redhat để có thể cài đặt được các package.

subscription-manager register

Để đăng kí hệ thống với tài khoản của Redhat để có thể cài đặt được các package.

-

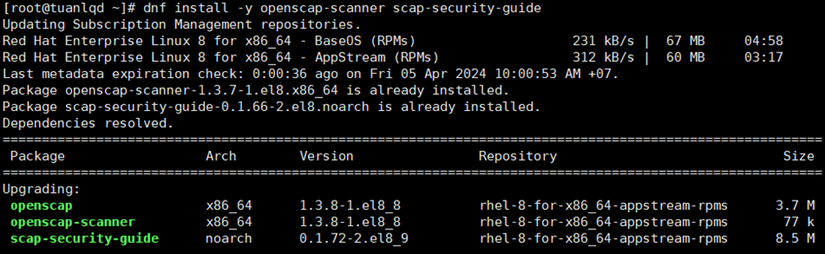

Cài đặt gói openscap:

dnf install -y openscap-scanner scap-security-guide

-

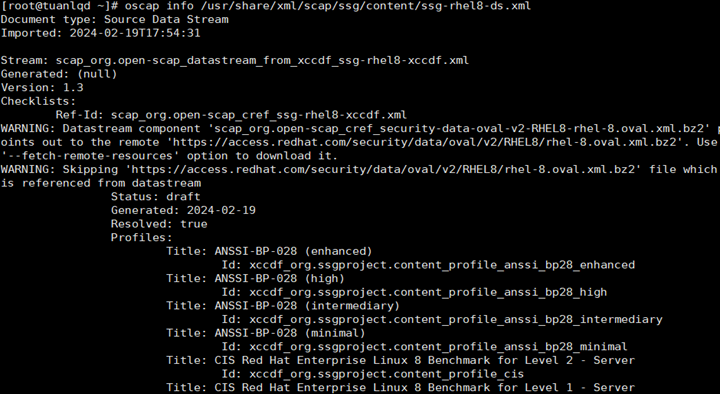

Kiểm tra phiên bản OpenScap và các thuộc tính của tệp tin.

oscap info /usr/share/xml/scap/ssg/content/ssg-rhel8-ds.xml

-

Câu lệnh đánh giá bảo mật theo chuẩn PCI-DSS của OpenScap.

oscap xccdf eval --results /tmp/results.xml –profile xccdf_org.ssgproject.content_profile_pci-dss /usr/share/xml/scap/ssg/content/ssg-rhel8-ds.xml

câu lệnh đánh giá bảo mật theo chuẩn PCI-DSS của OpenScap.

-

Xuất ra file Report HTML :

oscap xccdf generate report --output /tmp/rhel8.html /tmp/results.xml -

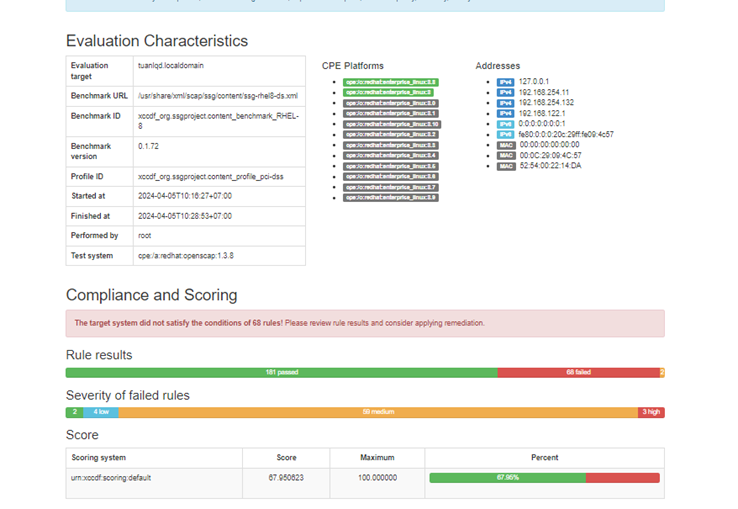

Sau khi chạy đánh giá, file báo cáo sẽ được xuất ra thư mục /tmp/rhel.html, lấy báo cáo về máy để xem kết quả

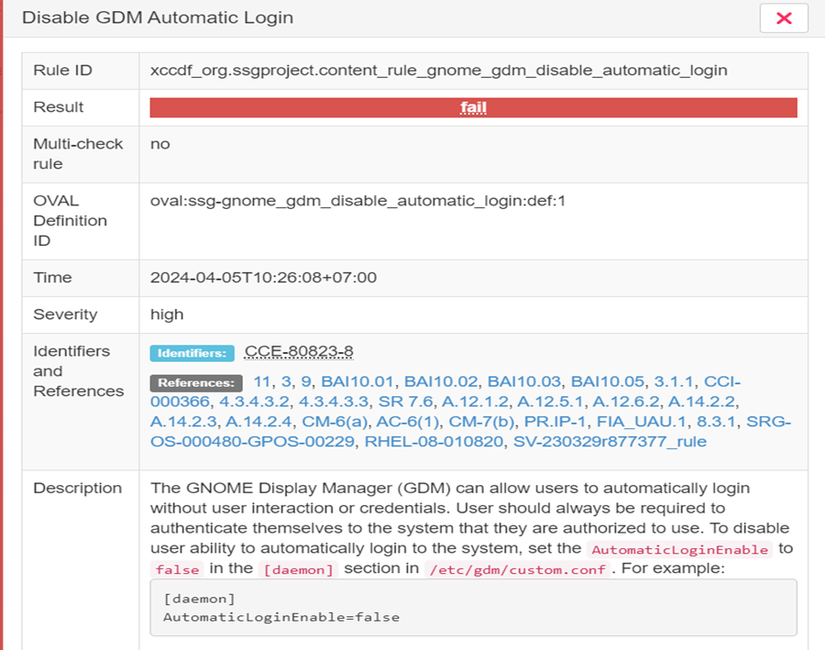

- Khi cài đặt hệ thống xong và kiểm tra hardening hệ thống em thấy tiêu chuẩn bảo mật của hệ thống của mình chỉ đạt 67,95%, nên mình đã tiếp tục Hardening bằng tay theo hướng dẫn của OpenSCAP Evaluation Report để tăng tỉ lệ bảo mật của server.

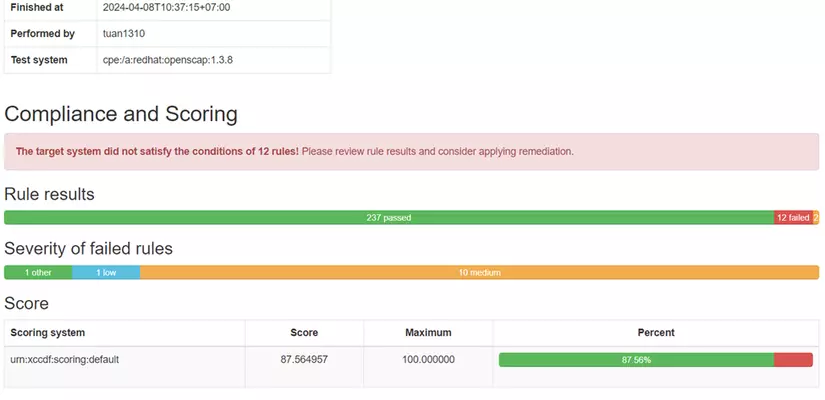

- Sau khi Hardening bằng tay, thì giá trị Rule Resuits Fail đã giảm từ 68 Failed xuống còn 12 Faided . Điểm trên hệ thống đã đạt được 87%.

3. Turning hệ thống.

Turning hệ thống là quá trình tinh chỉnh và điều chỉnh cấu hình của hệ thống máy tính hoặc mạng máy tính để cải thiện hiệu suất và tính ổn định của hệ thống.

Các tham số, cấu hình tinh chỉnh nhân hệ thống được lưu tại /etc/sysctl.conf

Tên thông số |

Ý nghĩa |

|---|---|

| net.ipv4.iplocalportrange = 0 65535 | Thiết lập tối đa số lượng cổng từ 0 đến 65535. |

| net.ipv4.icmpechoignorebroadcasts = 1 | Tắt việc phản hồi ICMP echo từ gói tin broadcast để ngăn chặn cuộc tấn công ping flood từ broadcast. |

| net.ipv4.conf.all.secureredirects = 0 | Tắt chấp nhận các gói tin ICMP redirect trên tất cả các interface để ngăn chặn các cuộc tấn công đường dẫn động. |

| net.ipv6.conf.default.acceptsourceroute = 0 | Tắt chấp nhận đường dẫn nguồn từ gói tin IPv6 để ngăn chặn các cuộc tấn công đường dẫn động. |

| net.ipv4.icmpignoreboguserrorresponses = 1 | Tắt việc phản hồi các thông báo lỗi ICMP không hợp lệ để bảo vệ chống các cuộc tấn công mạng. |

| net.ipv4.tcpsyncookies = 1 | Kích hoạt tính năng TCP SYN cookies để bảo vệ chống tấn công mạng SYN flood |

| fs.suiddumpable = 0 | Không ghi dump core cho các file thực thi setuid/setgid để bảo vệ chống lỗ hổng bảo mật. |

| kernel.randomizevaspace = 2 | Kích hoạt bảo vệ NX (No eXecute) và ASLR (Address Space Layout Randomization) cho các phân đoạn bộ nhớ của quá trình. |

| *kernel.corepattern = | /bin/false* |

| net.ipv4.ipforward = 0 | Tắt chuyển tiếp IP (IP forwarding) trên hệ thống, giúp ngăn chặn chuyển tiếp gói tin giữa các interface trên hệ thống. |

| net.ipv4.tcpcongestioncontrol = htcp | Tham số bên biểu hiện đang dùng thuật toán H-TCP để kiểm soát tắt nghẽn với những kết nối mạng có bandwidth lớn, độ trễ thấp. |

Cảm ơn các bạn đã theo dõi, chúc bạn ngày mới tốt lành và học được thật nhiều điều bổ ích! 🤩🤩😘😘

All rights reserved