Virtual Private Network (VPN)

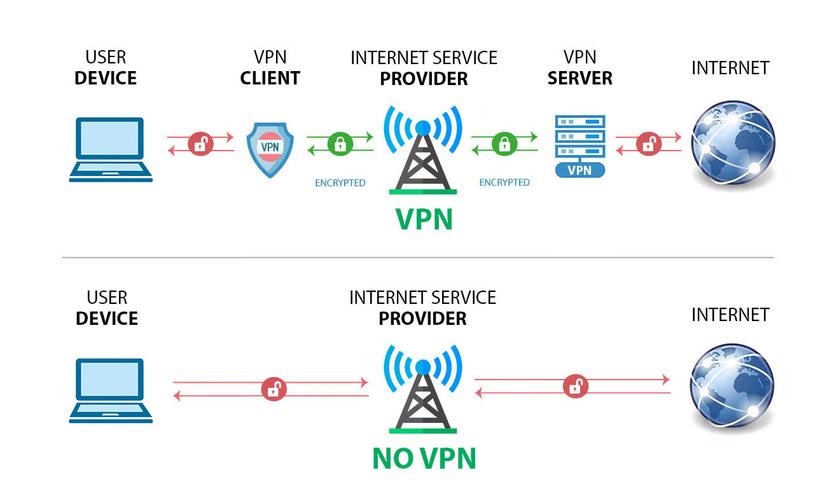

VPN (Virtual Private Network - Mạng riêng ảo) là một công nghệ cho phép thiết lập kết nối mạng an toàn giữa các thiết bị qua mạng Internet công cộng. VPN mã hóa dữ liệu truyền tải, giúp bảo mật thông tin và che giấu danh tính trực tuyến của người dùng.

Ứng dụng của VPN:

- Kết nối an toàn giữa các hệ thống nội bộ trong công ty.

- Truy cập tài nguyên nội bộ từ xa một cách an toàn.

- Ẩn địa chỉ IP và bảo vệ quyền riêng tư khi duyệt web.

- Kết nối các dịch vụ trên nền tảng hybrid cloud (AWS, GCP, Azure).

WireGuard vs OpenVPN vs IPSec

Ba giao thức VPN phổ biến nhất hiện nay là WireGuard, OpenVPN và IPSec. Mỗi giao thức có ưu và nhược điểm riêng:

| Giao thức | Hiệu suất | Bảo mật | Dễ triển khai | Ghi chú |

|---|---|---|---|---|

| WireGuard | Rất cao | Mạnh | Dễ | Hiện đại, sử dụng mã hóa mạnh, hiệu suất tốt hơn OpenVPN và IPSec |

| OpenVPN | Trung bình | Mạnh | Trung bình | Hỗ trợ trên nhiều nền tảng, mã nguồn mở |

| IPSec | Cao | Mạnh | Phức tạp | Được sử dụng rộng rãi trong doanh nghiệp, yêu cầu cấu hình phức tạp |

So sánh tổng quan:

- WireGuard: Nhẹ, nhanh, hiện đại, thích hợp cho kết nối cá nhân và doanh nghiệp nhỏ.

- OpenVPN: Phổ biến nhất, có thể chạy trên nhiều hệ điều hành.

- IPSec: Được dùng chủ yếu trong môi trường doanh nghiệp với các thiết bị mạng chuyên dụng.

Tạo VPN để kết nối các hệ thống nội bộ an toàn

Bước 1: Chọn giao thức VPN phù hợp

- Nếu cần hiệu suất cao và dễ cấu hình, chọn WireGuard.

- Nếu cần tính tương thích tốt với nhiều nền tảng, chọn OpenVPN.

- Nếu làm việc với hệ thống doanh nghiệp lớn, chọn IPSec.

Bước 2: Cài đặt và cấu hình VPN

a. Cài đặt WireGuard

- Trên Linux:

sudo apt update && sudo apt install wireguard

- Cấu hình

/etc/wireguard/wg0.conf:

[Interface]

PrivateKey = <PrivateKey>

Address = 10.0.0.1/24

ListenPort = 51820

[Peer]

PublicKey = <PeerPublicKey>

AllowedIPs = 10.0.0.2/32

Endpoint = <ClientIPAddress>:51820

PersistentKeepalive = 25

- Khởi động WireGuard:

sudo wg-quick up wg0

b. Cài đặt OpenVPN

- Trên Ubuntu:

sudo apt update && sudo apt install openvpn

- Cấu hình server OpenVPN

/etc/openvpn/server.conf:

port 1194

proto udp

dev tun

ca ca.crt

cert server.crt

key server.key

dh dh2048.pem

server 10.8.0.0 255.255.255.0

- Khởi động OpenVPN:

sudo systemctl start openvpn@server

Ứng dụng VPN trong Hybrid Cloud (AWS, GCP, Azure)

AWS

- Sử dụng AWS Site-to-Site VPN để kết nối VPC với mạng nội bộ.

- Cấu hình OpenVPN trên EC2 để tạo VPN server.

GCP

- Dùng Cloud VPN để kết nối mạng VPC trên GCP với hệ thống nội bộ.

- Cấu hình IPSec trên GCP để bảo mật kết nối giữa các khu vực khác nhau.

Azure

- Sử dụng Azure VPN Gateway để kết nối mạng Azure với các data center on-premise.

- Cấu hình Point-to-Site VPN để nhân viên có thể truy cập tài nguyên Azure an toàn.

Túm lại

VPN là công cụ quan trọng giúp bảo mật kết nối giữa các hệ thống nội bộ và cloud. Lựa chọn giao thức phù hợp (WireGuard, OpenVPN, hoặc IPSec) tùy thuộc vào nhu cầu thực tế. Trong môi trường hybrid cloud, VPN giúp kết nối an toàn giữa các dịch vụ trên AWS, GCP và Azure.

All rights reserved